El lugar más silencioso del sistema solar está en la cara oculta de la Luna, por eso acaban de instalar allí un radiotelescopio

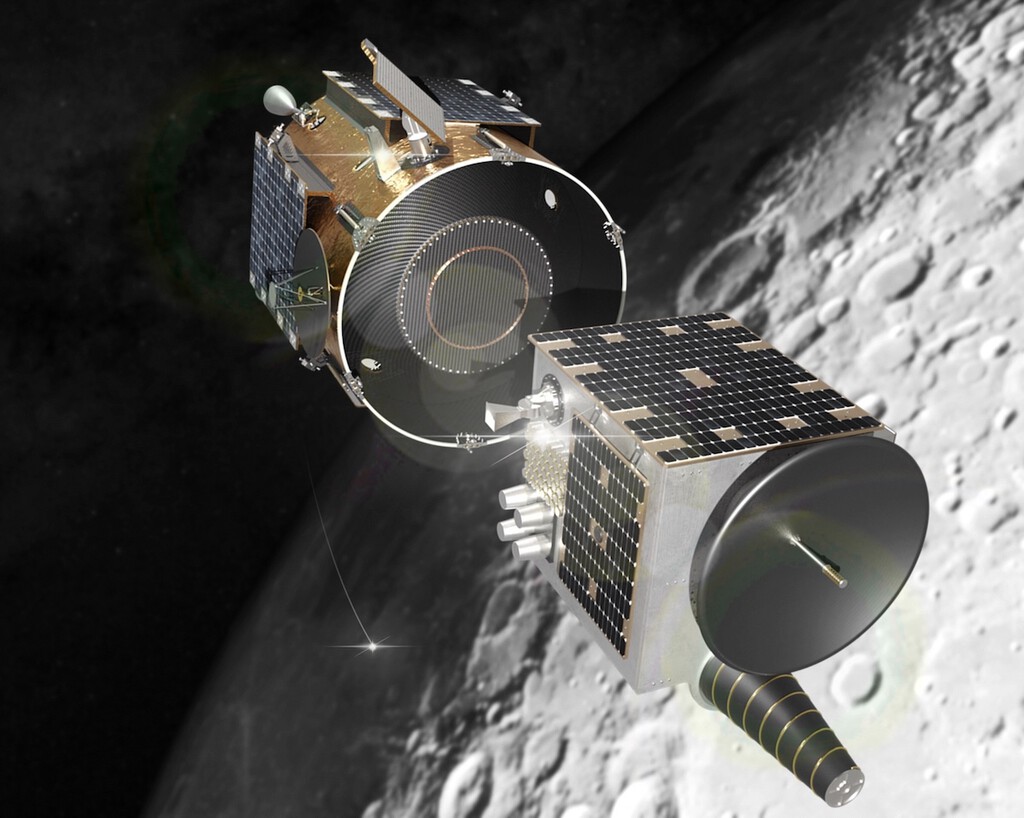

Igual que pasa cuando quieres ver una lluvia de estrellas o meteoritos, para observar bien el universo hay que huir de la civilización. Si buscas un lugar elevado, mejor que mejor. Eso explica que haya grandes observatorios en el desierto de Atacama en Chile, en el Roque de los Muchachos de La Palma o el Square Kilometre Array en Australia y Sudáfrica: desiertos, cumbres volcánicas o llanuras remotas son los candidatos ideales. Eso en la Tierra. El astrónomo Jack Burns, cuya carrera comenzó a finales de los 70 en el Very Large Array de Nuevo México, lleva toda su vida profesional defendiendo que el siguiente gran salto es la Luna. El tiempo le está dando la razón. La Tierra no es suficiente. Los cielos despejados, una atmósfera seca (la humedad distorsiona las señales) y alejarse del ruido electromagnético de la humanidad son esenciales para tener un buen observatorio. Pero como Burns ha podido comprobar en sus carnes, hasta en un entorno tan privilegiado como el del VLA hay límites insalvables para saber más del origen del universo por dos motivos: La ionosfera de la Tierra bloquea gran parte de ese espectro de baja frecuencia. Sigue habiendo contaminación electromagnética de la humanidad, por ejemplo infraestructuras eléctricas, de telecomunicaciones, radares... que enmascaran la señal. El problema de las señales del inicio del universo. El elemento más abundante del universo es el hidrógeno neutro, pero mientras que en el laboratorio emite a 21 centímetros de longitud de onda, si la señal llega de las edades oscuras viajando por el universo, llega a la Tierra estirada hasta un rango que no se puede escuchar bien. Desde la Tierra. Esas señales de radio procedentes de las edades oscuras cósmicas, un periodo de entre 200 y 400 millones de años que empezó "solo" 380.000 años después del Big Bang, son verdaderamente débiles y llegan a frecuencias inferiores a 50 MHz (muy bajas), así que está difícil captarlas desde la Tierra. Hajor. Wikimedia CC BY-SA 3.0 La solución está en la cara oculta de la Luna. La cara oculta de la Luna probablemente sea de los sitios más silenciosos del sistema Solar interior en tanto en cuanto la masa del satélite sirve como una especie de escudo natural que bloquea señales terrestres y solares. Cuando es de noche en la Luna (una noche que puede durar hasta 14 días terrestres), es posible alcanzar un silencio electromagnético casi completo: sin radiación solar directa y sin interferencias de la Tierra. Ideal para escuchar el cosmos. Por qué es importante. Lo de escuchar la edad cósmica oscura suena abstracto, pero ser capaz de observarlas sería útil para precisar mejor los modelos que explican cómo se formaron las primeras estrellas y galaxias, por no hablar de los avances que permitiría en observación de materia oscura, energía oscura o las ondas gravitacionales. Además, abre las puertas a que la Luna se convierta en una plataforma científica permanente para la humanidad. Así es el radiotelescopio LuSEE-Night. Es momento de las presentaciones: Lunar Surface Electromagnetics Experiment - Night es el radiotelescopio diseñado para sacar ventaja de ese silencio. Opera en un rango que va de 0,1 a 50 MHz con el objetivo de trazar el primer mapa del cielo de baja frecuencia y potencialmente captar esas primeras señales de las edades oscuras. Técnicamente tuvo que salir airoso frente a exigencias contradictorias: era requisito que tuviera una alta sensibilidad para detectar las señales más débiles y al mismo tiempo, debía tener alta resistencia para lidiar con un entorno lunar hostil con grandes variaciones térmicas. Eso minimizando su propio ruido para no ensuciar las escuchas y con capacidad para comunicarse con la Tierra. En Xataka La odisea para fotografiar por primera vez el lado oculto de la Luna: cámara analógica y revelado en gravedad cero Un camino tortuoso. El programa ha estado repleto de sinsabores: en 2024, el primer alunizaje estadounidense en 50 años, el módulo Odysseus, aterrizó mal y se rompió una pata. Solo tuvo tiempo para transmitir dos horas de datos, tiempo suficiente para confirmar al menos que el hardware funcionaba. En marzo de 2025, el Blue Ghost 1 de Firefly logró el primer alunizaje privado exitoso y ahora el LuSEE-Night viajará en su sucesor, Blue Ghost 2, que alunizará en la cara oculta de la Luna sin que nadie de la Tierra pueda verlo. Lo que viene después. Si LuSEE-Night tiene éxito, la hoja de ruta es ambiciosa: desarrollar FarView, un colosal interferómetro lunar a mayor escala que permitiría estudiar las edades oscuras con una precisión hasta ahora imposible. El proyecto comenzaría a ensamblarse en la década de 2030 y contaría con financiación inicial de la NASA. En Xataka | La cara oculta de la Luna ha dejado de ser un misterio. Una cámara de la NASA tiene la culpa En Xataka | La cara oculta de la Luna escondía un secreto helado. Por fin sabemos por qué es tan distinta a la que vemos Portada | NASA/Firefly Aerospace (function() { window._JS_MODULES = window._JS_MODULES || {}; var headElement = document.getElementsByTagName('head')[0]; if (_JS_MODULES.instagram) { var instagramScript = document.createElement('script'); instagramScript.src = 'https://platform.instagram.com/en_US/embeds.js'; instagramScript.async = true; instagramScript.defer = true; headElement.appendChild(instagramScript); } })(); - La noticia El lugar más silencioso del sistema solar está en la cara oculta de la Luna, por eso acaban de instalar allí un radiotelescopio fue publicada originalmente en Xataka por Eva R. de Luis .